Nino Isakovic dan Chuong Dong menerbitkan sebuah postingan blog berjudul "LummaC2: Obfuscation Through Indirect Control Flow." Postingan blog ini membahas tentang analisis teknik obfuscation aliran kontrol yang digunakan oleh sampel pencuri LummaC2 (LUMMAC.V2) terbaru. Selain teknik perataan aliran kontrol tradisional yang digunakan dalam versi yang lebih lama, malware ini sekarang memanfaatkan pengarahan aliran kontrol yang disesuaikan untuk memanipulasi eksekusi malware. Teknik ini menggagalkan semua alat analisis biner, termasuk IDA Pro dan Ghidra, yang secara signifikan menghambat proses reverse engineering dan alat otomatisasi yang dirancang untuk menangkap artefak eksekusi dan menghasilkan deteksi. Untuk memberikan wawasan kepada tim keamanan Google dan Mandiant, penulis mengembangkan metode otomatis untuk menghapus lapisan perlindungan ini melalui pengirisan mundur simbolis. Dengan memanfaatkan aliran kontrol yang dipulihkan, mereka dapat membangun kembali dan mendeobfuscate sampel ke dalam format yang mudah digunakan untuk platform analisis biner statis apa pun. Saya merasa penggunaan pengirisan mundur simbolis untuk menghapus lapisan perlindungan ini sangat menarik. Pendekatan ini bisa sangat efektif dalam mengurangi efektivitas teknik obfuscation aliran kontrol. Saya yakin penelitian ini akan sangat berharga bagi analis malware yang ingin meningkatkan kemampuan reverse engineering mereka.

LummaC2: Obfuscation Melalui Aliran Kontrol Tidak Langsung

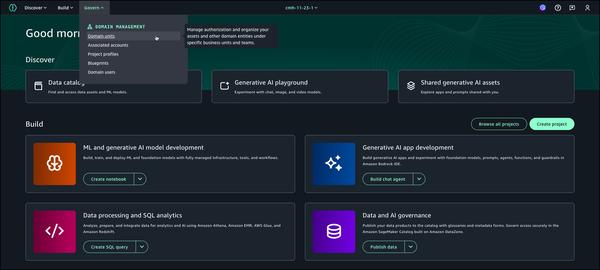

Google Cloud